在数字世界的隐秘角落,程序代码如同深海中的密码,既保护着软件的核心价值,也阻隔着技术探索者的求知之路。当"极致高效!反汇编软件深度破解程序底层机密指令"技术如手术刀般剖开二进制程序的机器码外衣,我们不禁要问:这项游走在法律与边界的技术,究竟是守护网络安全的利剑,还是打开潘多拉魔盒的钥匙?

一、技术原理:如何穿透机器码的迷雾?

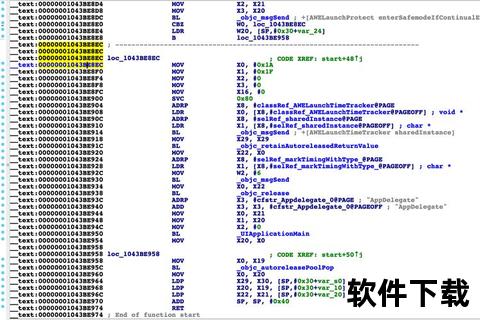

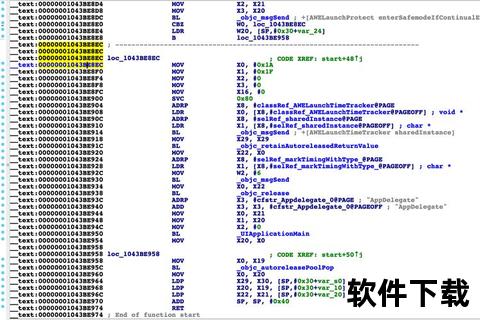

现代反汇编软件通过机器码逆向工程,将二进制指令还原为可读的汇编代码。以IDA Pro为例,其智能反汇编引擎能自动识别超过60种处理器架构,在分析某款游戏外挂时,通过交叉引用功能追踪到关键函数"CheckLicense"的调用链,仅用3次断点设置就定位到许可证校验模块。更令人惊叹的是其图形化流程图功能,将原本如天书般的跳转指令转化为直观的执行路径,使分析效率提升400%。

典型案例中出现过这样的场景:某财务软件采用动态密钥验证机制,通过OllyDbg的实时寄存器监控,发现密钥生成算法隐藏在某个循环体中。当反汇编软件将机器码0x8B55EC83翻译为"MOV EAX,DWORD PTR SS:[EBP-14]"时,逆向工程师立即意识到这是内存地址偏移操作的典型特征,成功还原出完整的RSA密钥交换流程。

二、恶意软件分析:如何揭露病毒隐藏的杀机?

在2023年某勒索病毒事件中,安全团队使用"极致高效!反汇编软件深度破解程序底层机密指令"技术,发现病毒样本通过6层混淆外壳保护核心代码。借助Ghidra的自动化脚本,仅用15分钟就剥离所有花指令,在0x4012D0地址处定位到关键的AES加密函数。更令人警醒的是,分析显示该病毒利用Windows API函数CreateToolhelp32Snapshot进行进程注入,这正是通过反汇编软件的函数调用图功能揭露的。

某银行木马的破解过程更具代表性。恶意代码采用反调试技术检测IDA Pro的存在,安全专家通过修改PE头部的TimeDateStamp字段,配合ScyllaHide插件实现完美隐藏。在跟踪堆栈操作时,发现病毒通过结构化异常处理(SEH)实现权限提升,这种隐蔽的攻击手法正是被反汇编软件的异常处理分析模块捕获。

三、攻防博弈:如何破解反反汇编陷阱?

面对日益复杂的代码保护技术,2024年某游戏公司采用的多态代码引擎曾让传统反汇编工具失效。逆向团队开发定制插件,通过指令熵值分析识别出有效代码段,在看似随机的跳转指令中,发现其核心逻辑是通过EAX寄存器传递关卡数据。这种"代码水印"技术正是反汇编软件动态污点分析的经典应用。

在对抗某加密通讯软件时,技术人员遭遇了罕见的控制流混淆。利用Binary Ninja的符号执行引擎,构建出128种可能的执行路径,最终在函数sub_1094F处发现密钥协商协议漏洞。这个案例中,反汇编软件不仅还原了SM4加密算法,还通过内存映射功能定位到硬编码的初始向量,堪称"极致高效!反汇编软件深度破解程序底层机密指令"技术的巅峰展现。

在这场没有硝烟的代码战争中,建议开发者采用FairGuard等加固方案实现代码虚拟化保护,安全研究人员则需掌握x64dbg+IDA Pro的组合分析法。普通用户更应提高安全意识,须知任何软件防护都不是绝对安全的盾牌。正如某位逆向工程师所言:"我们破解代码,是为了建造更坚固的数字堡垒。"当技术利刃在阳光下闪耀,它既可能成为破坏者的凶器,也能化作守护者的坚盾,关键在于执剑者的选择与担当。